|

Como Hackear uma rede social!

Hackear uma rede social

Já imaginou ter o poder de violar e controlar qualquer rede social? Com a nossa ferramenta avançada, esta ideia pode tornar-se realidade. Poderá piratear a plataforma que selecionar e descobrir mensagens secretas, fotos e vídeos da vítima, tudo isto de forma fácil, rápida e gratuita.

Isso dar-lhe-á alívio: No nosso site o hacking está ao alcance de todos, basta dar alguns cliques para roubar os dados da vítima.

Aprender como piratear uma conta do Facebook pode parecer complexo, mas com as nossas técnicas avançadas e métodos acessíveis, iremos guiá-lo passo a passo.

Desde a utilização de técnicas de engenharia social a estratégias mais sofisticadas como Xploits e Phishing, terá a oportunidade de ter acesso a conversas privadas, fotos escondidas, mensagens diretas e muito mais. Ler mais

Um perfil de Instagram pode guardar mais segredos do que imagina: fotos privadas, mensagens diretas, conteúdo arquivado, conteúdo guardado, entre outros. Com os nossos métodos avançados, ensinamos-lhe como piratear uma conta de Instagram de forma discreta e eficaz. Ler mais

É possível assumir o controlo ou piratear uma conta nesta rede social. Na verdade, consideramos esta plataforma um tesouro de conteúdos privados; quantos utilizadores gravam os seus vídeos, mas deixam-nos em rascunho, ou têm conversas não publicadas nas suas DM’s.

Descubra como piratear o TikTok com os nossos métodos simples e práticos, prometemos uma coisa: não precisará de mais do que o seu telemóvel/computador para ter acesso aos dados secretos da vítima. Ler mais

Quer espiar as conversas de um amigo, familiar ou parceiro no WhatsApp? Esta aplicação de mensagens é caracterizada pela criptografia e segurança. Até para abrir a conta é necessário introduzir um PIN ou código de verificação. No entanto, isto não será um impedimento para piratear o WhatsApp.

Temos alguns “ases na manga”que o pode ajudar a assumir o controlo da conta WhatsApp sem deixar suspeitas. Ler mais

Com as nossas ferramentas atualizadas pode piratear uma conta do Gmail. O procedimento é mais simples do que imagina. Está interessado em ler e-mails privados, aceder a contactos importantes ou descarregar documentos confidenciais?

Neste guia, oferecemos um tutorial detalhado sobre como hackear o Gmail, oferecemos métodos gratuitos e eficazes para atingir os seus objetivos. Ler mais

5 minutos serão mais que suficientes para assumir o controlo de uma conta de YouTube. Com o nosso guia para piratear o YouTube, seja para aceder a playlists ocultas ou modificar vídeos num canal, ensinamos os passos exatos para piratear uma conta do YouTube.

Aproveite as vulnerabilidades da plataforma e os métodos de engano para aceder às contas, sem levantar suspeitas. Ler mais

OSnapchat é vulnerável a determinados métodos de hacking. Descubra neste guia como criar um SCAM, desencriptar a palavra-passe e roubar os dados de login.

Se já quis aceder a fotos e vídeos que já não estão disponíveis ou espiar as conversas de alguém, mostraremos como o fazer. Com os nossos métodos, poderá captar essas imagens efémeras. Ler mais

Se conhece um amigo que é subscritor de algum criador de conteúdoestá na hora de apr, ender a piratear o seu perfil para o poder visualizar sem ter de pagar.

Deixamos-lhe um guia com métodos avançados, passo a passo. Em questão de minutos poderá roubar os dados da vítima e visualizar as suas assinaturas, detalhes privados e muito mais. Não terá mais de se preocupar com assinaturas caras. Ler mais

Se estiver interessado em ver vídeos privados ou ler mensagens pessoais de outros utilizadores no Kwai, deve utilizar o nosso método de hack para Kwai, é o melhor método para violar um perfil. Serve para desencriptar a palavra-chave da vítima, sem levantar suspeitas.

Ainda há mais! Neste guia, ficará a conhecer novas alternativas para aceder às contas Kwai em passos simples, capturando as credenciais da vítima sem que esta suspeite. Ler mais

O Telegram é quase impossível de piratear, ou pelo menos é o que eles querem que acredite. Com as nossas ferramentas pode aceder a mensagens, ficheiros e grupos secretos de alguém, mostramos-lhe como piratear o Telegram de forma fácil e rápida.

As técnicas vão desde a interceção de SMS até à utilização de técnicas de phishing. Ler mais

Ensinamos-lhe como hackear o X de forma eficaz. Com alguns truques avançados, mas simples, como phishing ou exploração de vulnerabilidades, pode obter as credenciais da conta do seu interesse.

Seja para descobrir informações privadas ou controlar uma conta, no nosso guia encontrará todos os passos necessários para piratear o X sem que a vítima saiba. Ler mais

Gostaria de espiar videoconferências ou ler conversas privadas? Neste tutorial, aprenderá a piratear o Skype utilizando métodos como phishing e ataques de força bruta.

Vamos mostrar-lhe como aceder a chats, gravações de chamadas e ficheiros partilhados de forma discreta. Ler mais

Quer descobrir os segredos escondidos numa conta Hotmail ou Outlook? Hackear este e-mail é mais fácil do que parece. Existem técnicas de phishing e até ferramentas especializadas que permitem violar estas plataformas de e-mail.

Fornecemos todos os detalhes para obter acesso total à conta de destino. Seja para ler e-mails privados, aceder a contactos ou documentos armazenados, mostramos-lhe como piratear o Hotmail e o Outlook de forma rápida e segura. Ler mais

Descubra se o amor ainda vive ou se o seu parceiro já o substituiu. Hackear o Tinder é uma tarefa que pode realizar sem ser descoberto, e nós ensinamos-lhe como o fazer. Utilizando métodos como a criação de links enganadores ou o uso de aplicações espiãs, poderá aceder à conta do seu alvo, ler mensagens privadas e descobrir com quem está a interagir.

O nosso guia irá mostrar-lhecomo piratear o Tinder furtivamente, garantindo que a vítima nunca descobre o que fez. Ler mais

Gostaria de saber ler e ter controlo das agendas, contactos e documentos da vítima? A melhor maneira é piratear o seu e-mail. Não importa se é o Gmail, o Hotmail ou qualquer outro serviço, ensinamos-lhe como o fazer sem levantar suspeitas. Utilizando o phishing e outras técnicas modernas, pode obter as credenciais e aceder a tudo o que o destinatário guardou. Ler mais

Um bom chefe tem contactos, ligações de trabalho e pessoas influentes na área, e o seu perfil no LinkedIn expressa isso. Revelámos como piratear a sua conta e descobrimos tudo o que precisa de saber, desde as ligações mais secretas até às mensagens privadas.

Com o nosso guia direto, não terá de ser um especialista para espiar a sua atividade profissional. Com apenas alguns cliquesterá acesso total à, sua rede de contactos. Ler mais

Perdeu o telemóvel ou quer saber onde está o seu filho, amigo, vizinho, companheiro? Não se preocupe, com as nossas técnicas de rastreamento de telemóveis poderá localizá-lo facilmente. Ensinamos a utilizar ferramentas de rastreio que aproveitam o GPS, as redes Wi-Fi e os dados móveis para encontrar o seu dispositivo, mesmo que esteja desligado ou offline.

Além disso, explicamos como ativar funções de segurança que permitirão bloquear e eliminar dados do telemóvel remotamente. Ler mais

O seu vizinho não lhe dá acesso à sua rede Wi-Fi, apesar de ter solicitado, existe uma solução: piratear o Wi-Fi. Com as nossas ferramentas especializadas, poderá quebrar as palavras-passe Wi-Fi e ligar-se sem ser notado.

Explicamos como utilizar métodos como o ataque de dicionário ou a força bruta para obter a chave de qualquer rede. Hackear o Wi-Fi do seu vizinho nunca foi tão fácil e no nosso guia mostramos-lhe como o fazer a partir do seu computador ou smartphone em apenas alguns minutos. Ler mais

Quer saber o que escondem os painéis privados do Pinterest? Hackear o Pinterest é mais fácil do que nunca. Mostramos como aceder às coleções secretas de qualquer utilizador, desde o seu amigo até uma conta de marca.

Com alguns passos simples e as nossas ferramentas avançadas, pode espiar estes pinos ocultos, sem ter de ser um especialista em tecnologia. Não perca mais tempo: siga o nosso guia e descubra o que os outros não querem que veja. Ler mais

No nosso blog encontrará as melhores estratégias, segredos e recomendações que pode aplicar ao piratear um perfil nas redes sociais. Pode rever estes materiais sempre que quiser, eles serão de grande ajuda. Ler mais

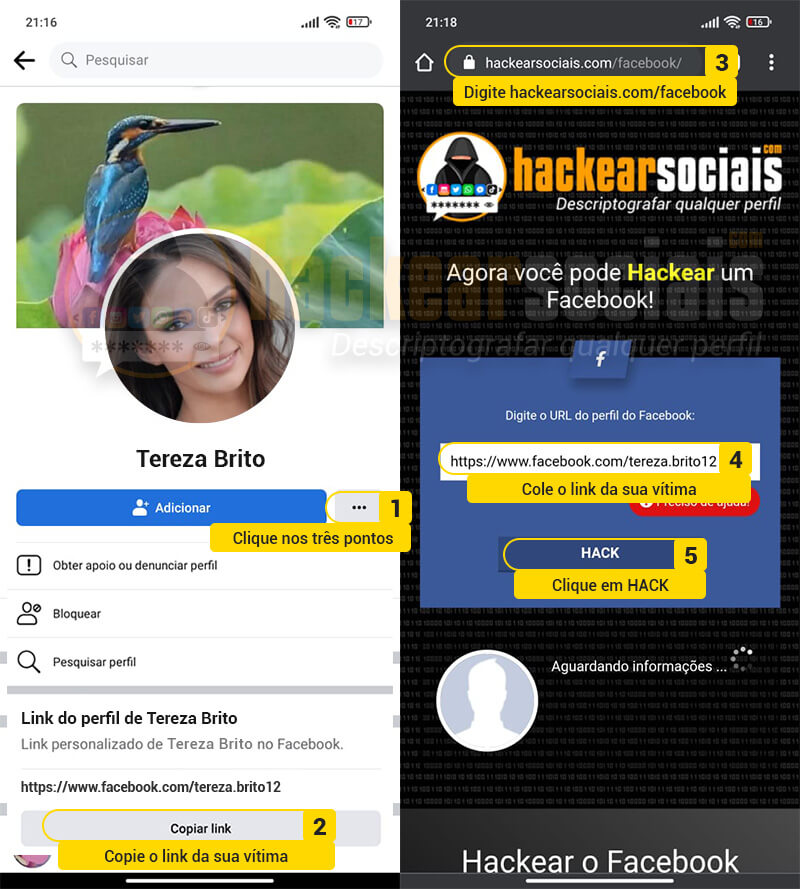

COMO UTILIZAR O HACKEARSOCIAIS.COM?

- Entre no site e escolha a rede social que pretende piratear.

- Procure o perfil da sua vítima na plataforma selecionada.

- Copie o URL ou o nome de utilizador correspondente.

- Cole-o no painel de controlo e clique em "hackear".

- Aguarde a conclusão do processo e reveja as informações obtidas.

Aviso! Os passos podem mudar um pouco quando se trata de Wi-Fi, WhatsApp, rastreamento de telemóveis. Da mesma forma, cada artigo detalha o procedimento correto para cada um destes casos.

Como desbloquear password através de referências?

Para ver a palavra-passe pode seguir este procedimento muito simples:

- Clique na opção “desbloquear palavra-passe por referências”.

- Escolha a rede social onde vai partilhar a publicação de referência.

- Envie o link para 5 pessoas.

- Depois de concluído, descarregue a sua palavra-passe.

Como desbloquear password por pesquisa?

Outra opção é preencher um inquérito, ao terminar poderá ver os dados obtidos:¿

- Selecione uma das quatro pesquisas disponíveis.

- Preencha as informações necessárias.

- Volte ao perfil pirateado.

- Descarregue a senha.

O QUE É O HACKEARSOCIAIS.COM

É um site que oferece uma poderosa ferramenta de código fechado. É responsável por realizar ataques de força bruta nas redes sociais, ou seja, decifrar as palavras-passe das vítimas e oferecer os seus dados para que possam facilmente piratear.

É baseado na conhecida ferramenta Hydra, famosa na comunidade hacker e muito utilizada no Kali Linux. As nossas atualizações e modificações centram-se em fornecer uma ferramenta para captar a vulnerabilidade das plataformas sociais.

COMO FUNCIONA?

O funcionamento da nossa ferramenta baseia-se em dois termos principais: tentativa e erro, conhecidos como ataques de dicionário. Inicialmente, a ferramenta tenta aceder a uma conta testando as 10.000 palavras-passe mais comuns.

Se não for bem-sucedido, o algoritmo avança utilizando combinações de dados pessoais que possa ter recolhido. Se ainda não conseguir fazer login, o programa tentará palavras-passe completamente aleatórias até encontrar a correta.

E SE A PALAVRA-PASSE DA MINHA VÍTIMA FOR DEMASIADO FORTE?

A ferramenta pode falhar? Embora algumas contas tenham palavras-passe complexas, o nosso sistema foi concebido para ultrapassar estas barreiras. Utilizámos cinco computadores em simultâneo, enviando 50 mil milhões de pedidos por segundo para o servidor da rede social.

Embora as palavras-passe mais fortes possam exigir um pouco mais de tempo, nenhum hack demora mais de 40 segundos. Basta ter paciência por aquele breve momento para conseguir o acesso que procura sem complicações.

A FERRAMENTA É SEGURA PARA UTILIZAÇÃO?

A resposta é um rotundo sim. A nossa ferramenta foi concebida a pensar na segurança e não armazena nenhum dado nos nossos servidores. Todas as informações recolhidas ficam localmente no seu browser.

Se a segurança for uma preocupação para si, basta eliminar o seu histórico de navegação após a sua utilização.

HACK COM XPLOIT

Um Xploit é uma técnica de hacking para explorar vulnerabilidades em software, sistemas ou redes. São normalmente utilizados por hackers para obter acesso não autorizado a um sistema, executar códigos maliciosos, roubar informações ou assumir o controlo de dispositivos.

Recomendamos que utilize https://hack-pt.net/ utiliza a tecnologia Xploit para roubar as palavras-passe da vítima.

Esta página oferece a criação de um SCAM ou login falso, que imita o aspeto de qualquer rede social, com o objetivo de enganar o utilizador e obter os seus dados. Para estas estratégias deve ser criativo, utilizar a engenharia social e conquistar a confiança da pessoa alvo.

Deixamos aqui as redes sociais e plataformas que podes piratear com um Xploit:

A vítima tem o perfil privado e não aceita o seu pedido? Existe uma forma de obter a sua palavra-passe e assumir o controlo da sua conta. Com esta ferramenta pode aceder a uma conta de forma avançada, este método explora vulnerabilidades ocultas no sistema da rede social, permitindo aceder a mensagens, posts e muito mais. Ler mais

Se quer descobrir o que está realmente escondido nas mensagens privadas e nas fotos escondidas no Instagram, os SCAMs são os seus aliados. Esta tática dar-lhe-á acesso à conta sem esforço, fornecendo as informações que procura com apenas alguns cliques. Descubra o que os seus amigos não querem que veja. Ler mais

Suspeita que a conta TikTok da pessoa a ser pirateada está a esconder alguma coisa? Usando este método, pode piratear contas facilmente. Só precisa de criar um link personalizado que capte as credenciais do seu alvo, permitindo-lhe aceder à sua conta de forma rápida e discreta. Ler mais

Obter acesso a uma conta Messenger nunca foi tão simples. Agora, pode criar um link que engane a vítima para que lhe forneça os seus dados. Depois de fazer login, terá o controlo total da conta e das suas conversas. Ler mais

Gostaria de ler os e-mails de alguém sem que ela soubesse? Com o Xploits, pode piratear uma conta do Gmail utilizando técnicas de phishing. Não importa o quão seguro o e-mail possa parecer, esta ferramenta permitir-lhe-á desencriptar a palavra-passe e aceder a todos os seus segredos. Ler mais

Desde fotos privadas a contactos e notas, tudo estará ao seu alcance se piratear o iCloud com o SCAM. Esta técnica avançada permite-lhe infiltrar-se numa conta e descobrir o que realmente está escondido nos ficheiros do seu alvo. Ler mais

Já imaginou controlar um canal de YouTube ou revelar as playlists privadas de alguém? Hackear o YouTube com técnicas de phishing permite-lhe assumir o controlo da conta sem deixar rasto. Se está pronto para descobrir conteúdo oculto, esta é a técnica de que necessita. Ler mais

Quer ver transmissões privadas ou espiar mensagens no Twitch? Com o Xploits, piratear contas nesta plataforma é mais fácil do que pensa. Infiltrar-se no mundo dos jogos nunca foi tão acessível. Ler mais

Quer preservar aqueles momentos fugazes do Snapchat que desaparecem num piscar de olhos? Com o Xploits, pode reter fotografias e vídeos que deveriam ter desaparecido para sempre. Aproveite as vulnerabilidades de segurança com um simples truque de phishing. Ler mais

Já imaginou desfrutar de conteúdo exclusivo do OnlyFans sem gastar um único cêntimo? Sim, é possível quando se utilizam técnicas como o Xploits. Este hack aproveita as falhas no sistema para que possa navegar por fotos e vídeos premium sem gastar nada. Ler mais

Está curioso para saber o que está escondido nestas mensagens diretas do Twitter? Com um toque de Xploits, pode entrar nestas conversas privadas e descobrir tudo. Um link enganador será suficiente para capturar as credenciais e revelar todos os segredos escondidos nos seus tweets. Ler mais

É um daqueles que sonha espiar Skype. Os SCAM podem ajudá-lo, agora tudo é possível. Faça phishing em contas e em breve estará a observar conversas e ficheiros nas sombras. Ninguém saberá! Ler mais

Precisa de invadir uma conta do Hotmail? O Xploits torna tudo muito simples. Com um link de armadilha que parece legítimo, o seu alvo entregará inadvertidamente o seu e-mail e palavra-passe, e terá acesso à sua caixa de entrada e muito mais. Ler mais

Quer descobrir os vídeos escondidos e as mensagens privadas do Kwai? Aproveite a nossa ferramenta para criar Xploits, enganar a vítima e obter acesso à sua conta. Parece-lhe complicado? Temos um guia passo a passo para que não perca nada. Ler mais

Alguma vez quis saber os segredos profissionais de alguém? Entrar no LinkedIn é muito fácil, se tiver a estratégia certa. Utilize o Xploits para revelar contactos escondidos, oportunidades de emprego e todas as informações que preferem manter privadas, tudo graças a este truque. Ler mais

COMO ESPIAR AS CONVERSAS DO MEU PARCEIRO?

Ao piratear uma conta de redes sociais pode assumir o controlo do perfil e espiar cada uma das conversas que este mantém. Basta seguir corretamente os passos expressos em cada um dos artigos. Eles levarão até à linha de chegada.

QUAL É A NOSSA RECOMENDAÇÃO?

Existem várias estratégias para espiar, no entanto, a nossa recomendação é optar por um Keylogger. É um software responsável por registar cada tecla e pressão de um dispositivo (telemóvel, computador, portátil). O objetivo é ler cada uma das conversas ou roubar os dados de acesso para entrar na conta.

Existem diferentes atualizações e versões que permitem realizar outras tarefascomo fazer capturas de ecrã ou gravações. Uma alternativa valiosa para espiar o seu parceiro.

COMO POSSO ESPIAR CONVERSAS SEM QUE ELE SE APERCEBA?

A melhor forma de ultrapassar o medo, a insegurança e as dúvidas é entrar na busca da verdade. Se suspeita que o seu parceiro o está a trair e fala com muitas pessoas, deve aprender a espiar. Mas sim, ninguém pode suspeitar.

Revelamos-lhe algumas dicas:

- Aproveite os logins do browser: se tem uma sessão no WhatsApp Web, Telegram, Facebook ou outras redes sociais, entre neles e reveja cada uma das suas mensagens.

- Roube as palavras-passe do seu browser, se guardar os seus dados em Gestor de senhas do Google pode aceder à sua senha e entrar no seu perfil.

- Por fim, entre na nossa ferramenta de hacking de redes sociais, selecione entre e siga os passos para espiar conversas.

O QUE FAZER SE ESTIVEREM A VERIFICAR AS MINHAS MENSAGENS?

Aprender a hackear é também aprender a defender-se, caso outra pessoa tenha acesso ao seu perfil e reveja as suas mensagens pessoais, está na altura de aplicar estas ações. Antes que seja tarde demais:

- Vá para as definições e altere a sua palavra-passe imediatamente. Caso não consiga aceder, procure as opções de suporte ou a secção para reportar contas comprometidas; poderão verificar a sua identidade e ajudá-lo a recuperar o acesso.

- É importante que reveja os dispositivos ligados à sua conta e desligue quaisquer dispositivos que não reconheça ou que não lhe pertençam. Além disso, verifique as principais informações do seu perfil, como o endereço de e-mail, o nome, o número de telefone e outras informações biográficas.

- Esteja atento a qualquer atividade suspeita no seu perfil e verifique as suas notificações por e-mail. Muitas plataformas enviarão alertas se detetarem logins de endereços IP desconhecidos ou qualquer atividade incomum.

- Ao alterar a sua palavra-passe, certifique-se de ativar a verificação ou autenticação em dois passos para dificultar o acesso dos hackers à sua conta novamente.

O QUE FAZER SE ESTIVEREM A ESPIAR O MEU MESSENGER?

- Vá para as definições da conta e altere a palavra-passe. Se o hacker assumiu o controlo do seu perfil, vá para as opções para relatório.

- Além disso, vá para Central de contas para sair de dispositivos onde não está ligado.

- Ative a autenticação de dois fatores, esta medida de segurança adicional exigirá o envio de um código para o seu telefone ou e-mail cada vez que alguém tentar iniciar sessão na sua conta, dificultando o acesso não autorizado.

Reage:

Curtir Eu adoro Eu me divirto Fico com raiva Isso me entristece Surpreenda-me