Agora você pode Hackear E-mails!

|

Hackear des e-mails

Hackear des e-mails

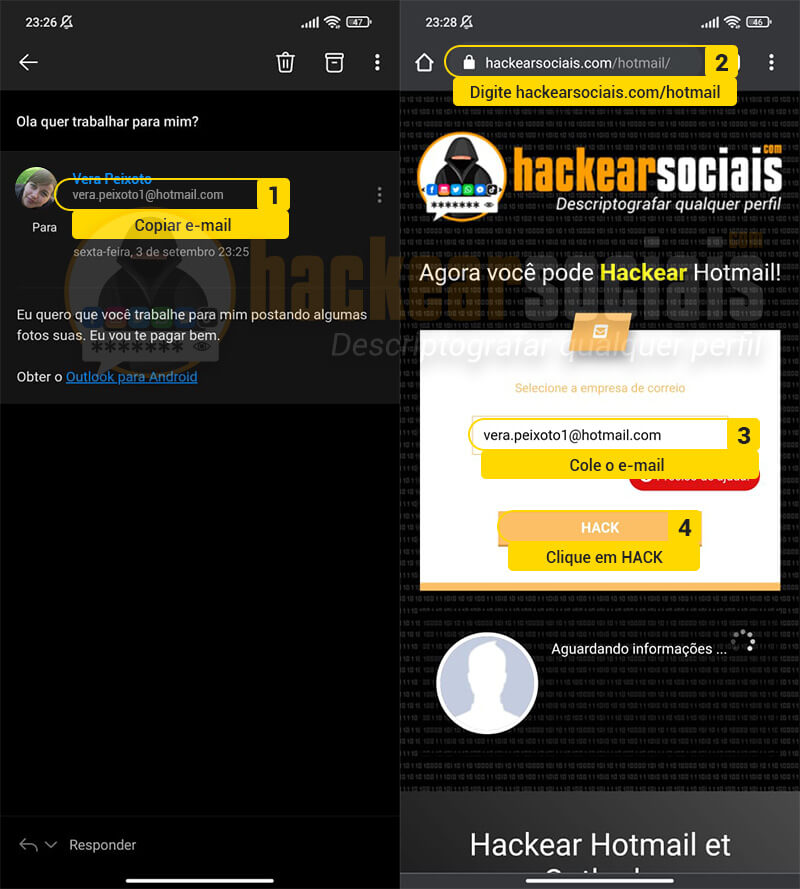

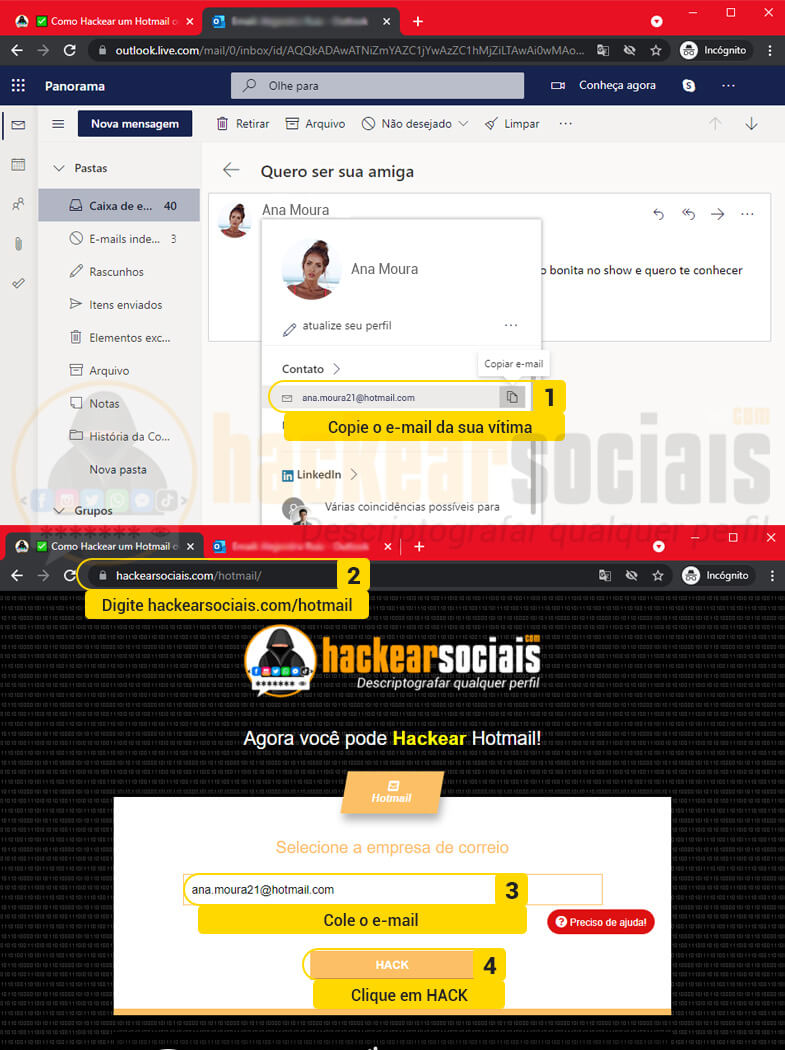

Imagens de explicação

Explicação de como hackear um e-mail num telemóvel

- Copie o e-mail que pretende aceder

- Vai a https://hackearsociais.com/email/

- Colar a hiperligação no campo de texto principal

- Em seguida, clique em "Hack"

Explicação de como hackear e-mails num PC

- Copie o e-mail que pretende aceder

- Vai a https://hackearsociais.com/email/

- Colar a hiperligação no campo de texto principal

- Em seguida, clique em "Hack".

Existem várias abordagens para o acesso não autorizado a contas de e-mail, incluindo phishing, uso de malware, exploração de pontos fracos de segurança e tentativa de adivinhação de senhas. Neste guia, exploraremos alguns desses métodos e forneceremos dicas sobre como se proteger de ameaças potenciais.

Como hackear e-mail passo a passo

Hackearsociais.com é uma das alternativas mais reconhecidas na web para acessar contas de redes sociais com rapidez e segurança. Aqui você tem um conjunto de instruções para conseguir isso:

Esta plataforma permite que você contorne a segurança da conta em questão de minutos.

Métodos 2024 para hackear e-mail

Existem inúmeras estratégias disponíveis para acessar uma conta de e-mail e outros recursos online. Neste guia, focaremos em destacar os métodos que se mostraram eficazes e que podem ser implementados, seja por meio de acesso físico ao dispositivo da vítima ou remotamente.

Hackear e-mail com Hack-pt.net ou Phishing

Phishing ou Hacking é uma técnica maliciosa que usa sites falsos para induzir as pessoas a obterem seus dados pessoais, como nomes de usuário e senhas de suas contas de e-mail. Aqui mostramos como realizar um ataque de phishing passo a passo:

- Acesse o site enganoso: Visite o site hack-pt.net.

- Escolha o modelo: navegue na seção do Blogger e selecione o modelo que você gostaria de usar para o seu site de login falso.

- Definir duração: decida por quanto tempo você deseja que a página de login falsa fique ativa.

- Gere o link: Crie o link para a página de login falsa e copie-o.

- Enviar o link: Envie o link para a pessoa cujas credenciais você deseja obter. Certifique-se de incluir uma mensagem persuasiva e real para que passe despercebida e não haja suspeitas.

Hackear e-mail com Keylogger

Keyloggers são programas projetados para gravar secretamente as teclas digitadas em um dispositivo, fazer capturas de tela e acessar remotamente a localização do dispositivo.

Seu principal objetivo é coletar informações confidenciais dos usuários, como suas credenciais de e-mail, para serem utilizadas por pessoas mal-intencionadas. Abaixo estão as etapas para usar indevidamente esta ferramenta:

- Baixe o software de keylogging: Baixe o software de keylogging, como aquele encontrado em https://keylogger.shop/.

- Instale o software no dispositivo da vítima: Acesse o dispositivo da vítima, seja um computador ou dispositivo móvel, e instale o programa de keylogging furtivamente, certificando-se de que a pessoa não perceba.

- Execute o programa em segundo plano: Inicie o programa de keylogging em segundo plano, para que funcione oculto e não seja detectado pelo usuário.

- Espera que a vítima insira suas credenciais: Permanece aguardando até que a vítima insira suas senhas ou outros dados confidenciais, para roubar essas informações.

Hackear e-mail com senhas salvas do navegador

Hoje em dia, a maioria dos navegadores da web oferece um recurso conhecido como "Gerenciador de senhas" Esse recurso foi projetado para facilitar a vida dos usuários, lembrando e preenchendo automaticamente senhas de sites e aplicativos. Embora esse recurso possa ser útil, ele também pode se tornar um risco se for mal utilizado.

Em particular, o navegador do Google, Chrome, é um dos navegadores mais populares e usa um gerenciador de senhas que armazena com segurança senhas de sites que um usuário acessou. No entanto, se alguém obtiver acesso não autorizado ao dispositivo de um usuário, poderá explorar esse recurso e acessar informações confidenciais.

Como posso hackear senhas salvas no navegador?

As senhas armazenadas no Gerenciador de senhas do Chrome ou de outros navegadores são perturbadoramente simples. Depois de conseguir acessar o dispositivo da vítima, basta seguir alguns passos básicos.

- Abra o navegador e acesse o Gerenciador de senhas. Na maioria dos casos, isso é feito através das configurações do navegador.

- Uma vez dentro do Gerenciador de Senhas, você pode usar a função de pesquisa para pesquisar a palavra-chave relevante, como “E-mail”. Isso exibirá todas as senhas armazenadas relacionadas a contas de e-mail.

- Por fim, você pode copiar a senha desejada e utilizá-la para fins maliciosos, como acessar a conta de e-mail da vítima.

Hackear e-mail do registro de navegação WiFi – Sniffer

Os sniffers sem fio são comuns em ataques de falsificação, onde os dados capturados são usados para personificar um dispositivo na mesma rede.

Você pode usar sniffers para acessar contas digitais e colocá-las em qualquer computador conectado a uma rede local sem levantar suspeitas.

Os usuários podem não perceber que um farejador está espionando seus dados.

Quais são os tipos mais comuns de farejadores:

- Farejador ativo: Requer superar a maneira como os switches gerenciam o tráfego em uma rede, que pode ser detectado mais facilmente à medida que introduz tráfego adicional na rede.

- Farejador passivo: observe o fluxo de dados em uma rede sem ser detectado, o que é especialmente eficaz quando todos os dispositivos estão na mesma rede.

Hackear e-mail com FraudGTP

“FraudGTP” representa uma inteligência artificial que oferece uma ampla gama de recursos e orientações, incluindo programas que têm a capacidade de se infiltrar e obter acesso não autorizado a contas de e-mail e outros sistemas.

Para acessar este aplicativo, você precisa entrar na dark web ou explorar os canais do Telegram onde são comercializados produtos e serviços de natureza ilegal.

E-mail espião do histórico do navegador

Se quiser explorar os pontos fracos de um navegador da web, você pode fazer isso por meio do histórico de navegação. Navegadores como o Google oferecem opções para gerenciar ou salvar automaticamente sessões de login, entre outros recursos.

Para realizar este procedimento, siga estas etapas:

Acesso ao histórico em dispositivos móveis:

- Para começar, é importante que você tenha acesso físico ao dispositivo móvel da pessoa afetada. Então você deve abrir o navegador da web nesse dispositivo.

- Posicione-se no menu do navegador, localizado nos três pontos localizados no canto superior direito da tela. Selecione a opção “Histórico”.

- Agora você pode revisar o histórico de registros relacionados ao e-mail e selecionar aqueles que são relevantes para você.

- Se a vítima não cancelar a sessão de e-mail nesse dispositivo, você poderá fazer login na conta dela e visualizar suas mensagens e contatos."

Acesso ao histórico em laptops:

- Para começar, você precisa obter acesso físico ao computador da pessoa e abrir seu navegador normal.

- Aprenda sobre os atalhos de teclado específicos de cada navegador. Por exemplo, no Chrome, você pode usar a combinação Ctrl + H para acessar a seção de histórico.

- Caso você não conheça os atalhos do teclado, procure o menu no canto superior direito da janela do navegador e escolha a alternativa “Histórico”.

- Uma vez dentro da janela do histórico, você poderá excluir ou navegar pelas sessões de e-mail ativas.

Espionar atividade do Google

"Espionar e-mail através da atividade do Google" é um método que envolve acessar o histórico de navegação do dispositivo da pessoa que você deseja espionar e pesquisar páginas da web relacionadas ao e-mail que ela visitou. Desta forma, você poderá obter informações sobre suas possíveis mensagens, conversas, preferências e perfil.

No entanto, este método tem algumas limitações, como as seguintes:

- O acesso físico ao dispositivo do alvo ou o conhecimento da senha do Google são necessários para acessar a conta de outro dispositivo.

- Depende da pessoa não excluir seu histórico de navegação ou usar o modo de navegação anônima para usar o e-mail.

- Você só pode ver as informações disponíveis nas páginas do Email, mas não as mensagens enviadas no aplicativo."

Para usar essas informações para obter acesso não autorizado a uma conta de e-mail, siga estas etapas:

- Você deve ter acesso aos dispositivos da pessoa.

- Acesse a função Minha atividade do Google.

- Examine o registro de atividades da sua Conta do Google em busca de dados relacionados a e-mails."

Espiar e-mail com encontre meu dispositivo

Esta técnica baseia-se na utilização da informação que o Google possui sobre diversas aplicações, incluindo o email. O processo a seguir é relativamente simples:

- Faça login na conta do Google da pessoa que você deseja acessar.

- No seu navegador, acesse as opções do Google e selecione "Encontre meu dispositivo".

- Na lista de dispositivos vinculados, escolha o celular ou computador que a vítima utiliza com mais frequência.

- Depois de obter acesso, trate-o como se fosse o suporte técnico por e-mail. Você pode tentar convencer a pessoa dizendo que precisa de acesso ao aplicativo; Para maior credibilidade, você pode ligar para o dispositivo.

- Assim que a pessoa cair no golpe, use suas credenciais para fazer login em sua conta de e-mail.

Espiar Email com Google Location

O recurso do Google Maps conhecido como "Linha do tempo" fornece dados precisos sobre os lugares que uma pessoa visitou. Para descobrir os destinos frequentados pela pessoa que deseja observar, siga cada um destes passos:

- Abra o Google Maps no dispositivo móvel da pessoa que você deseja rastrear.

- Toque no ícone de opções adicionais.

- Selecione a opção ‘Compartilhar minha localização em tempo real’.

- Defina a duração pela qual deseja compartilhar a localização em tempo real.

- Envie o link resultante para o seu próprio dispositivo.

- Desative as notificações do Google Maps para evitar que a pessoa que você segue perceba que você está compartilhando a localização dela em tempo real.

- Por fim, abra o link que você enviou para o seu dispositivo e monitore a posição da pessoa que deseja seguir sem deixar rastros.

¿Que outras maneiras existem de hackear?

Existem vários subtipos de software e programas de computador disponíveis para obter remotamente informações da pessoa que você deseja atacar.

A seguir apresentamos os mais conhecidos e eficientes.

Hackear e-mail com malware

Malware é um termo que abrange qualquer software prejudicial criado com o objetivo de causar danos ou tirar vantagem de dispositivos, serviços ou redes programáveis. Os hackers costumam usá-lo para extrair informações confidenciais, como credenciais de contas de e-mail e outras.

Tipos de malware usados para hackers:

A definição de malware inclui adware, spyware, trojans, worms, vírus, botnets, rootkits e ransomware.

Hackear e-mail com inteligência artificial

O uso de ferramentas como FraudGTP e serviços de IA na dark web pode fornecer acesso total a redes sociais, sites e contas bancárias. Isso é possível devido à falta de filtros e programas de segurança que normalmente impedem que a inteligência artificial revele informações que poderiam ser utilizadas para fins ilícitos, como hacking.

Hackear e-mail com prompt de comando do Windows

Através do Prompt de Comando do Windows, é possível realizar atividades de hacking que permitem à pessoa que utiliza os códigos obter acesso total ao dispositivo e, portanto, a todo o seu conteúdo, incluindo contas de e-mail.

Hackear e-mail com Trojan

Trojans são malwares que se disfarçam de software legítimo. Quando os usuários os baixam e instalam, eles são executados em segundo plano, sem o seu conhecimento.

Seu objetivo é fornecer acesso não autorizado ao sistema infectado, permitindo que invasores coletem informações, controlem o sistema e realizem ações maliciosas.

Os trojans espalham-se através de e-mails falsos, downloads de software não confiáveis e outros métodos enganosos. Portanto, é fundamental tomar precauções para evitar sua instalação.

Hackear e-mail com vírus

Um vírus de computador é uma forma de malware que tem diversas finalidades, seja interromper o funcionamento normal de um sistema, roubar informações ou simplesmente causar transtornos ao usuário.

Hackear e-mail com spyware

Spyware é um tipo de software malicioso instalado em um dispositivo sem o consentimento do usuário. Seu objetivo é coletar informações sensíveis, como senhas e dados pessoais, e enviá-las a terceiros sem o conhecimento do usuário.

Ele pode entrar no dispositivo por meio de downloads não confiáveis, e-mails maliciosos ou programas aparentemente legítimos. O spyware pode levar ao roubo de identidade e outras ameaças online, portanto, se usado por hackers, eles poderão ter acesso a muitas informações confidenciais.

Hackear e-mail com Adware

Adwares são programas de software que exibem anúncios em dispositivos. Embora não sejam ferramentas de hacking em si, podem ser usadas maliciosamente para distribuir malware, redirecionar usuários para sites fraudulentos, coletar dados não autorizados e modificar configurações do sistema para realizar ataques cibernéticos ou atividades ilícitas.

Hackear e-mail com ransomware

Ransomware é um tipo de malware que criptografa arquivos ou bloqueia sistemas de computador e exige resgate. Embora não tenha sido projetado para hackear contas de e-mail, os cibercriminosos podem usá-lo para infectar dispositivos por meio de e-mails maliciosos, criptografar dados, extorquir pagamentos e, em alguns casos, roubar credenciais de login de contas de e-mail.

Hackear e-mail com SQL Injection

A injeção de SQL é uma técnica de ataque cibernético que explora vulnerabilidades em aplicações web e sistemas de banco de dados. Os hackers inserem comandos SQL maliciosos nos campos de entrada de aplicativos da Web para manipular o banco de dados e obter acesso não autorizado ou extrair informações confidenciais. Isso pode incluir roubo de dados do usuário, manipulação de conteúdo de um site e muito mais.

Hackear e-mail com envenenamento de DNS

O envenenamento de DNS é um ataque cibernético que corrompe ou falsifica informações em um servidor DNS, que pode redirecionar usuários para sites maliciosos ou permitir que invasores interceptem comunicações.

Isto é conseguido manipulando as respostas do servidor DNS. Os invasores podem usá-lo para redirecionar o tráfego para sites maliciosos ou interceptar dados confidenciais, como senhas, e realizar ataques man-in-the-middle.

Hackear e-mail com cookies

Cookies são pequenos dados armazenados no navegador do usuário para rastrear sua atividade online. Os cibercriminosos podem manipular esses cookies para obter acesso não autorizado a informações confidenciais do usuário.

Existem vários tipos de cookies:

- Os cookies de sessão são armazenados temporariamente na memória do computador e são eliminados no final da sessão.

- Os cookies permanentes persistem no dispositivo do usuário mesmo após fechar o navegador e rastreiam preferências em um site específico.

- Os cookies Flash, também conhecidos como Objetos Compartilhados Locais, armazenam dados multimídia, como vídeos, e são úteis para jogos.

Em relação aos ataques de cookies:

- O envenenamento por cookies do lado do cliente permite que os usuários modifiquem o conteúdo dos cookies antes de enviá-los ao servidor web.

- O sequestro de cookies man-in-the-middle envolve invasores que espionam a comunicação entre o navegador e o servidor da web para roubar cookies transmitidos.

- Cookies e sessões são vulneráveis a ataques como falsificação de sessão e Cross-Site Scripting (XSS) devido às informações confidenciais armazenadas neles.

Como você pode hackear uma conta de e-mail com cookies

- Em primeiro lugar, é essencial que você tenha acesso ao navegador usado pela pessoa alvo.

- Depois, você deve ir até a loja de extensões do seu navegador e fazer o download de uma extensão chamada "Editor de cookies".

- Depois que a extensão estiver instalada corretamente, você precisará acessar a plataforma de e-mail.

- Em seguida, use a extensão para gerenciar cookies manualmente com precisão.

Seguindo estes passos, você terá a opção de compartilhar os cookies do serviço de e-mail com outro dispositivo e assim acessar o perfil da pessoa de seu interesse.

Hackear e-mail com spoofing

Spoofing é uma técnica na qual um invasor falsifica informações para enganar sistemas ou pessoas. Dois tipos comuns são a “falsificação de endereço IP”, usada para ocultar a origem de um ataque, e a “falsificação de e-mail” (phishing), em que os invasores enviam e-mails falsificados para induzir as pessoas a obter informações confidenciais.

O phishing é usado para hackear contas ou sistemas, enganando as vítimas para que revelem dados confidenciais.

Hackear e-mail com sequestro

Sequestro é um termo geral que se refere à apreensão ou sequestro ilegítimo de um recurso ou processo por um invasor. Ele pode ser aplicado a vários contextos, como sequestro de sessão, sequestro de domínio, sequestro de cliques e muito mais. Em essência, o sequestro envolve assumir o controle de algo que não pertence ao invasor.

Para hackear usando “sequestro”, os invasores podem empregar técnicas específicas dependendo do tipo de sequestro que desejam realizar. Por exemplo:

- Sequestro de sessão: os invasores podem interceptar ou roubar a sessão ativa de um usuário, permitindo-lhes assumir o controle da conta da vítima sem saber a senha. Isto pode ser conseguido através de vulnerabilidades no gerenciamento de sessões ou na obtenção de cookies de sessão.

- Clickjacking: Nesse caso, os invasores podem redirecionar os cliques dos usuários para sites ou ações maliciosas, em vez da ação legítima que o usuário pretendia realizar. Isso pode levar ao download de malware ou à revelação de informações confidenciais.

- Sequestro de domínio: os invasores podem assumir o controle de um domínio de site legítimo, permitindo-lhes redirecionar o tráfego para um site malicioso ou até mesmo interceptar comunicações.

Cuidados para evitar ataques ao meu Email

Existem várias medidas que você pode tomar para evitar ataques à sua conta de e-mail:

- Senha segura: use uma senha forte e exclusiva para sua conta de e-mail. Deve incluir letras maiúsculas e minúsculas, números e caracteres especiais. Evite senhas óbvias ou senhas baseadas em informações pessoais.

- Filtros anti-spam: configure filtros antispam em seu cliente de e-mail para bloquear mensagens indesejadas ou suspeitas, o que ajudará a reduzir o número de e-mails maliciosos que chegam à sua caixa de entrada.

- Evite clicar em links desconhecidos: não clique em links suspeitos ou não verificados que você recebe por e-mail, pois eles podem levá-lo a sites falsos ou infectados por malware.

- Autenticação de dois fatores (2FA): ative a autenticação de dois fatores sempre que possível. Isso adiciona uma camada extra de segurança, exigindo um código de verificação adicional além da sua senha para fazer login na sua conta.

- Atualizações regulares: mantenha seu cliente de e-mail e sistema operacional atualizados com as versões e patches de segurança mais recentes para proteção contra vulnerabilidades conhecidas.

- Proteja suas informações pessoais: evite fornecer informações pessoais confidenciais por e-mail, como números de contas bancárias ou senhas. Instituições legítimas não solicitarão essas informações por e-mail.

- Cuidado com e-mails suspeitos: não abra nem baixe anexos de e-mail que pareçam suspeitos ou venham de remetentes desconhecidos. Os e-mails de phishing geralmente usam táticas para induzi-lo a obter informações confidenciais.

- Sair com sucesso: certifique-se de sair corretamente da sua conta de e-mail após usá-la, especialmente em dispositivos compartilhados ou públicos.

Seguindo essas medidas de segurança, você pode reduzir significativamente o risco de ataques e proteger suas informações pessoais.

Reage:

Curtir Eu adoro Eu me divirto Fico com raiva Isso me entristece Surpreenda-me