|

Hackear o X (Twitter)

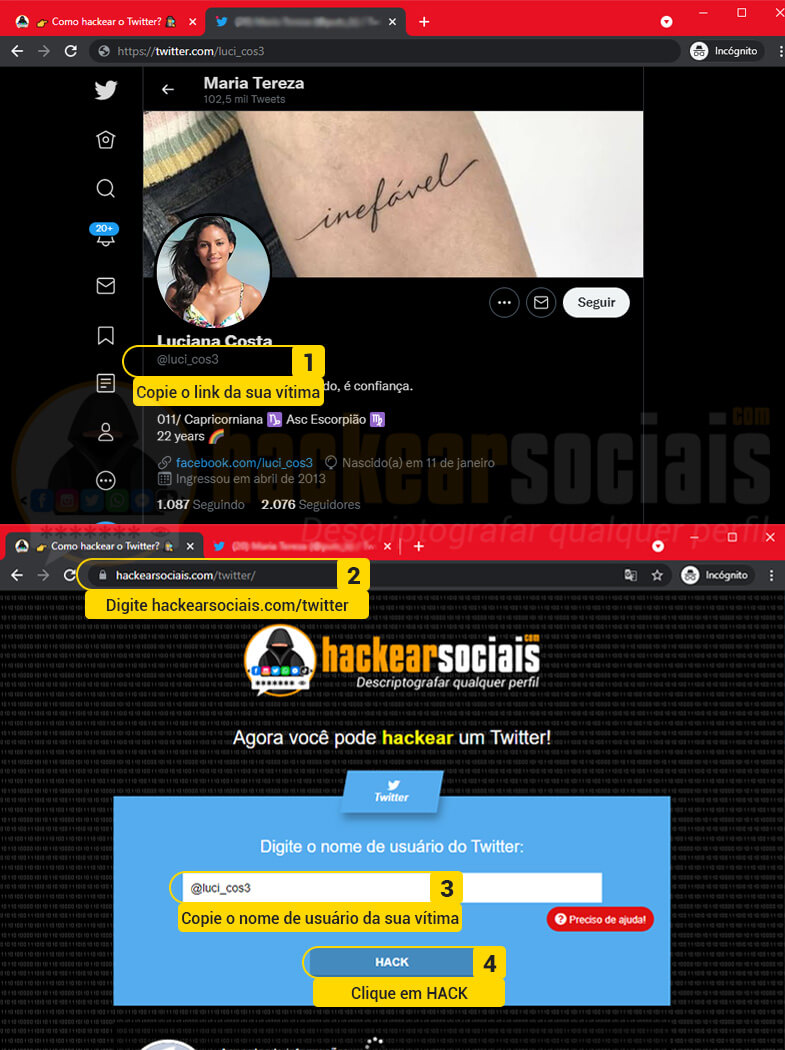

Imagens de explicação para Hackear um X

📱 Explicação de como hackear X a partir de um telemóvel

- 1️⃣Copiar a hiperligação no perfil da pessoa que pretende piratear

- 2️⃣Vai a https://hackearsociais.com/twitter/

- 3️⃣Colar a hiperligação no campo de texto principal

- 4️⃣Em seguida, clique em "Hack".

💻 Explicação de como hackear X a partir de um PC

- 1️⃣Copie a ligação para o perfil da pessoa que pretende piratear

- 2️⃣Vai a https://hackearsociais.com/twitter/

- 3️⃣Colar a hiperligação no campo de texto principal

- 4️⃣Em seguida, clique em "Hack".

Quer aprender como hackear uma conta do X? Neste artigo explicaremos métodos acessíveis e simples para atingir esse objetivo.

Como hackear o X passo a passo

Se você está procurando uma solução rápida, pode usar o hackearsociais.com, site especializado em encontrar senhas de usuários do X. Este método garante confiabilidade, eficácia e é gratuito.

Métodos 2024 para hackear o X

Hackear o X com Hack-pt-.net

Hack-pt.net é uma plataforma que cria logins falsos ou SCAM, imitando a aparência de redes sociais populares. A estratégia envolve induzir as vítimas a inserirem seus dados pessoais. Siga esses passos:

- Certifique-se de que você está dentro https://hack-pt.net/twitter/ fazer uma tentativa não autorizada de acessar contas do X.

- Salve o identificador para manter o acesso às informações adquiridas no futuro.

- Na seção Blogger, selecione o link de sua preferência.

- Escolha a página para a qual o link será redirecionado após a obtenção das informações.

- Defina uma data de expiração para o link.

- Clique em “Criar SCAM” e aguarde a geração do link.

- Envie o link para as pessoas que você deseja hackear.

Hackear X com Keylogger

Usar um keylogger é uma estratégia para acessar contas do X.Este software registra as teclas digitadas em um dispositivo, fornecendo credenciais de acesso ao invasor. A instalação do keylogger pode ser remota ou física, e os dados capturados são enviados ao hacker.

Keylogger.shop é uma opção recomendada para esse fim, proporcionando eficácia na obtenção de informações.

Hackear X com senhas salvas do navegador

Este método aproveita as senhas salvas no navegador da vítima. Acesse o dispositivo e use a função Gerenciador de senhas do Google pode revelar credenciais de login do X armazenadas no navegador.

Esta técnica foca na vulnerabilidade de senhas salvas, fornecendo acesso ao perfil alvo.

Hackear X a partir do registro de navegação Wifi

Usar sniffers em uma rede Wi-Fi é uma técnica para hackear X. Esses programas capturam e analisam pacotes de dados transmitidos por uma rede sem fio. Ao interceptar essas informações, é possível obter senhas de contas do X acessadas a partir de dispositivos conectados ao Wi-Fi.

A instalação do sniffer pode ser feita no próprio aparelho ou em outro dentro do alcance do sinal Wi-Fi.

Hackear X com FraudGPT

FraudGPT é uma ferramenta que facilita ataques cibernéticos. Esta plataforma de inteligência artificial é especializada na geração de conteúdo malicioso, identificação de vulnerabilidades e busca de dados vazados.

Embora seu acesso possa ser encontrado nos canais “Deep Web” ou Telegram, sua capacidade de identificar pontos fracos em perfis do X torna uma opção eficaz para hackear contas nesta rede social.

Espionar X com o histórico do navegador

O histórico do navegador é um recurso que mantém um registro das páginas da web que você visitou. Isso pode ser usado para espionar o X, como se alguém tivesse acesso ao histórico do seu navegador, poderá ver as contas do X que você visitou, os tweets que você leu e os links em que clicou.

Para espionar o X com o histórico do navegador, o invasor precisaria ter acesso físico ao seu dispositivo ou aos seus dados de login. Assim que tiverem acesso ao histórico do navegador, poderão ver todas as páginas do X que visitaram.

O acesso ao histórico do navegador pode variar dependendo do dispositivo e do navegador que você está usando. Abaixo estão as etapas gerais para acessar o histórico em um computador e dispositivo móvel:

💻 Computador

- Clique no ícone do navegador na área de trabalho ou no menu Iniciar.

- Pressione Ctrl + H (Windows/Linux) ou Cmd + Y (Mac) para abrir diretamente o histórico.

- Clique no ícone de três pontos no canto superior direito.

- Selecione “Histórico”

- Você verá uma lista de links visitados organizados por data.

📱 Móvel

- Abra o navegador.

- Toque nos três pontos no canto superior direito.

- Selecione “Histórico”.

- Você verá uma lista de sites visitados organizados por data.

Espionar o X com a atividade do Google

O Minha atividade do Google é um recurso que mantém um registro das atividades online que você realiza, incluindo pesquisas, sites que você visita e aplicativos que você usa. Isso pode ser usado para espionar o X, pois se alguém tiver acesso à sua atividade no Google, poderá ver as contas do X que você visitou, os tweets que leu e os links em que clicou.

Para espionar o X com atividade do Google precisaria ter acesso físicopara o seu dispositivo ou acesse seus dados de login. Assim que tiverem acesso à sua atividade no Google, eles poderão ver todas as atividades do X que você realizou

Espionar o X com o Google Maps

A função "Linha do Tempo" do Google Maps rastreia a sua localização ao longo do tempo. Isto pode ser utilizado para espiar o X, porque se alguém tiver acesso ao seu histórico de localização no Google Maps, poderá ver as localizações a partir das quais acedeu ao X.

Para espiar o X com o Google Maps, o intruso teria que ter acesso físico ao seu dispositivo ou ter acesso aos seus detalhes de login. Uma vez que eles tenham acesso ao seu histórico de localização do Google Maps, eles serão capazes de ver todas as localizações a partir das quais você acessou o X.

Espionar o X o telemóvel

Find My Device é um recurso que permite aos usuários encontrar seus dispositivos perdidosou roubado. Também pode ser usado para espionar o X, pois permite aos usuários ver a última localização conhecida de seus dispositivos.

Para espionar o X com o Localizar o telemóvel O invasor precisaria ter acesso à sua conta do Google.Assim que tiverem acesso à sua conta do Google, eles poderão ver a última localização conhecida dos seus dispositivos.

Que outras maneiras existem de hackear o X

Procurando mais opções para hackear o X como um especialista aqui estão alguns métodos adicionais que você pode explorar:

Hackear o X com malware

Esta abordagem envolve infectar o dispositivo da vítima com software maliciosoprojetado para roubar credenciais de acesso ao X ou monitorar sua atividade na plataforma. O malware pode ser introduzido através de links enganosos, anexos, downloads suspeitos ou aplicativos falsos.

Hackear o X com Inteligência Artificial

Inteligência Artificial (IA) se torna uma ferramenta poderosa para hackear o X quando usado de várias maneiras. Uma delas é aproveitar a IA para realizar ataques de força bruta às senhas de contas do X.

A capacidade da IA de gerar combinações rápidas de senhas aumenta as chances de um invasor conseguir encontrar a senha correta. Outra abordagem envolve o uso de IA para identificar vulnerabilidades potenciais no código do X.

A IA tem a capacidade de analisar grandes conjuntos de dados, identificar padrões que possam apontar pontos fracos ou vulnerabilidades na segurança do sistema.

Hackear o X com o prompt de comando do Windows

O prompt de comando do WindowsTorna-se uma ferramenta de hacking do X ao permitir a execução de comandos que podem assumir o controle de uma conta. Por exemplo, um invasor pode usar o prompt de comando para executar um comando que altera a senha de uma conta do X.

Outra tática é usar o prompt de comando para baixar malware que poderia comprometer a segurança de uma conta do X, ampliando as possibilidades de acesso não autorizado.

Hackear X com Trojan

Trojans, um tipo de malware, são uma opção para hackear o X camuflando-se como arquivos ou aplicativos legítimos. O download inadvertido de um Trojan pelo usuário permite que esse malware roube credenciais de login do X.

Hackear o X com vírus

Usar vírus como forma de malware para hackear o X envolve a propagação por meio de anexos de e-mail e links infectados. Depois que o vírus infecta o dispositivo, ele pode extrair as credenciais de login do usuário no X.

Hackear o X com spyware

O spyware, outro tipo de malware, pode ser usado para hackear o X instalando-se em um dispositivo sem o conhecimento do usuário. Uma vez presente, o spyware pode coletar informações sobre as atividades do usuário no X, incluindo contas visitadas, tweets lidos e links selecionados.

Hackear o X com Adware

Adware, uma forma de malware, torna-se uma ferramenta de hacking do X ao se instalar no dispositivo sem o consentimento do usuário. Além de exibir anúncios indesejados, o adware pode conter malware capaz de comprometer uma conta do X.

Hackear o X com Ransomware

O ransomware, um tipo de malware, oferece outra maneira de hackear o X, bloqueando o acesso a um dispositivo ou dados até que o usuário pague um resgate. Em certos casos, o ransomware pode ser usado para sequestrar contas do X, exigindo um resgate para devolver o controle ao proprietário da conta.

Hackear o X com SQL Injection

SQL Injection é uma técnica usada para hackear o X que envolve a manipulação das consultas SQL utilizadas pela plataforma. Um invasor pode inserir código SQL nos campos de entrada da interface do X para executar comandos não autorizados no banco de dados subjacente.

Este tipo de ataque pode permitir que o hacker acesse, modifique ou exclua dados dentro do banco de dados, comprometendo a segurança das contas do X.

Hackear o X com envenenamento de DNS

O envenenamento de DNS é uma tática usada para hackear o X, corrompendo ou manipulando a resolução de nomes de domínio. Um invasor pode redirecionar solicitações do X para servidores maliciosos em vez de servidores legítimos.

Isso pode permitir que o invasor intercepte e manipule o tráfego entre o usuário e o X, o que pode facilitar o roubo de credenciais e outras informações confidenciais.

Hackear o X com roubo de cookies

O roubo de cookies é uma técnica de hacking que envolve a interceptação e captura de cookies de sessão de um usuário no X. Cookies são pequenos arquivos que armazenam informações de autenticação e sessão.

Ao roubar esses cookies, um invasor pode obter acesso não autorizado à conta do X do usuário, pois os cookies podem conter dados de login e outros detalhes da sessão.

Hackear o X com Spoofing

Spoofing ou Spoofer é uma técnica de hacking que envolve a falsificação de informações para enganar o X e os usuários. Pode incluir o envio de e-mails falsos que parecem legítimos para induzir o usuário a revelar suas credenciais.

Além disso, no contexto do X, o Spoofing pode envolver a criação de perfis falsos ou a manipulação de informações do cabeçalho HTTP para parecer ser outro usuário ou servidor.

Hackear o X com Hijacking

Hijacking é uma técnica de hacking que consiste em sequestrar ou assumir o controle de uma sessão ativo no X. Isto pode ser conseguido interceptando as comunicações entre o usuário e o X, obtendo assim autenticação e informações de sessão.

Com o controle de sessão, o invasor pode realizar ações em nome do usuário, como postar tweets maliciosos ou alterar configurações da conta.

Dicas para manter meu X seguro

Como você viu, existem várias técnicas para hackear uma conta do X. Quer proteção? Então observe estas ações:

- 🔒 Use uma senha forte: Uma senha forte deve ter pelo menos 10 caracteres e incluir uma combinação de letras maiúsculas e minúsculas, números e símbolos. Não use seu nome, sobrenome, data de nascimento ou qualquer outra informação pessoal como senha.

- 🔒 Ative a autenticação de dois fatores: A autenticação de dois fatores (2FA) adiciona uma camada extra de segurança à sua conta, exigindo que você insira um código de verificação além da sua senha sempre que fizer login. Você pode ativar 2FA nas configurações da sua conta.

- 🔒 Tenha cuidado com links suspeitos: Nunca clique em um link que você não tem certeza de onde veio. Links suspeitos podem levar você a sites maliciosos que podem roubar suas informações pessoais ou instalar malware em seu dispositivo.

- 🔒 Não revele suas informações pessoais: Não compartilhe suas informações pessoais, como número de telefone, endereço de e-mail ou endereço físico, com pessoas que você não conhece. Essas informações podem ser usadas por hackers para roubar sua identidade.

- 🔒 Mantenha seu software atualizado: Certifique-se de que seu software, incluindo seu navegador da web, esteja atualizado com as atualizações mais recentes. As atualizações de software geralmente incluem patches de segurança que podem ajudar a protegê-lo contra ameaças cibernéticas.

- 🔒 Denunciar abuso: Se você vir conteúdo abusivo ou prejudicial no X, denuncie ao X. Você pode fazer isso clicando no botão “Denunciar” abaixo do conteúdo.

Reage:

Curtir Eu adoro Eu me divirto Fico com raiva Isso me entristece Surpreenda-me